Мошенники отправляют фишинговые письма от имени эстонских госучреждений и предприятий

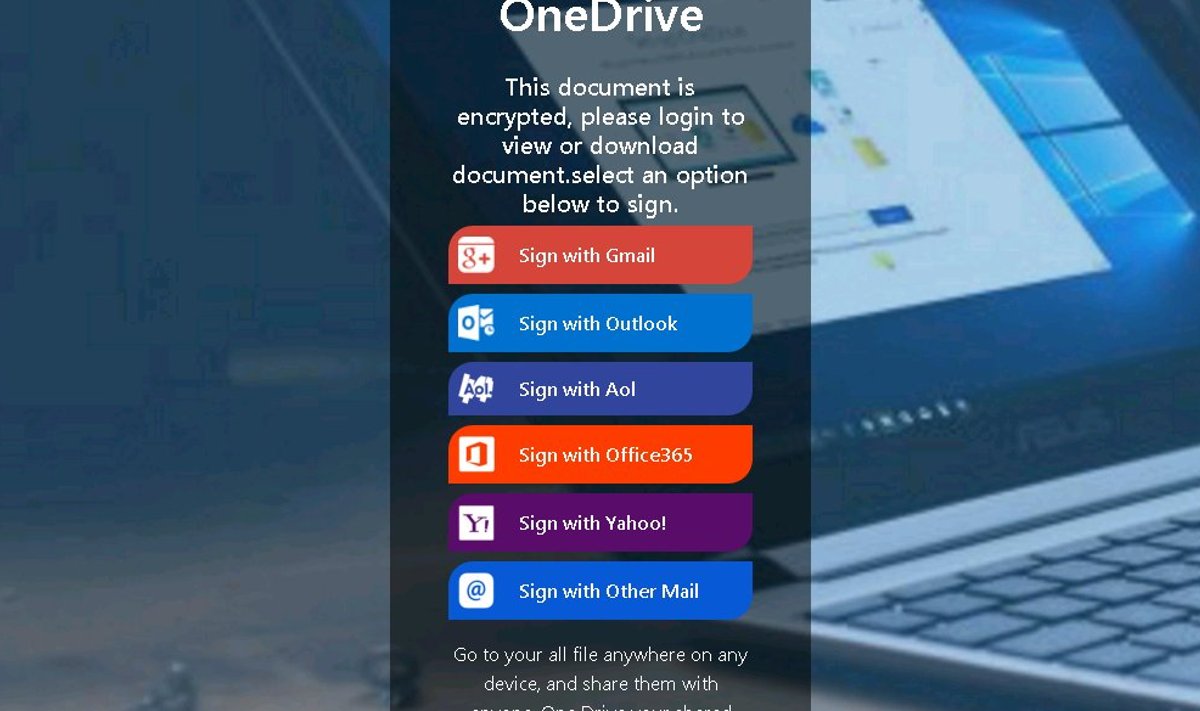

По словам заместителя генерального директора Департамента государственной инфосистемы Лаури Аасманна, почерк фишинга весьма схож: ”Для отправки фишинговых писем используется уже взломанная учетная запись электронной почты, с которой отправляются сотни писем с темой сообщения ”Re: Invoice”. Если получатель письма нажмет на содержащуюся в нем ссылку, то откроется файл PDF, вполне реалистично имитирующий предполагаемое учреждение-отправителя. В файле предлагается войти в систему через Google, Microsoft или другие распространенные среды”. Файл, ведущий на фишинговую страницу, размещается в той или иной облачной среде, чтобы спам-фильтры учреждения или прочие меры безопасности не смогли ее идентифицировать.

Лаури Аасманн пояснил, что цель кибер-мошенников заключается в том, чтобы получить имя пользователя и пароль владельца учетной записи для использования их в организации новых мошенничеств. ”В последние недели такие электронные письма получили по крайней мере несколько тысяч человек. Поскольку для отправки писем интернет-мошенник использует доступ к учетным записям электронной почты учреждений и компаний, которые были также получены в результате мошенничества, то есть основания полагать, что еще предстоят волны подобного рода мошенничества”, — сказал он. Насколько известно CERT-EE, некоторые из учетных записей, использованных в текущей волне, были взломаны 29 мая.

CERT-EE рекомендует соблюдать предельную осторожность при получении таких писем и не открывать неизвестные ссылки. Чтобы предотвратить попадание вашей электронной почты или учетной записи в социальных сетях в руки кибер-мошенников, а также чтобы не использовались уже украденные данные, CERT-EE рекомендует использовать двухэтапную аутентификацию. Двухэтапная аутентификация означает, что при входе в систему пользователь должен идентифицировать себя двумя независимыми способами: недостаточно просто ввести имя пользователя и пароль. Outlook, Gmail, Facebook, Twitter и другие распространенные среды предлагают соответствующие решения с помощью как сообщений, так и мобильных приложений.